Čo je UPnP u router switch a prečo je to nebezpečné?

![]()

Pamätáte si na prvý rozsiahly útok Mirai koncom minulého roka? Ten bol zameraný na IP kamery a využili výhody nastavení konfigurácie smerovača, ktoré si mnoho spotrebiteľov nikdy neobťažuje zmeniť. Hlavným vinníkom však bol Universal Plug and Play alebo UPnP, ktorý je povolený ako predvolené nastavenie na miliónoch smerovačov po celom svete.

Čo je UPnP u router switch ?

Ak ste niekedy pripojili klávesnicu USB k prenosnému počítaču, zvládli ste „plug and play“, ale pri sieťových zariadeniach to často nie je také jednoduché. Ako sa nová tlačiareň, fotoaparát, kávovar alebo hračka vie, ako sa pripojiť k sieti a nakonfigurovať smerovač tak, aby umožňoval prístup k portu?

UPnP je pohodlný spôsob, ako umožniť modulom gadget vyhľadať ďalšie zariadenia v sieti a v prípade potreby upraviť smerovač tak, aby umožňoval prístup zariadenia z vonkajšej strany siete. Prostredníctvom protokolu Internet Gateway Device Protocol môže klient UPnP získať externú adresu IP vašej siete a pridať nové mapovania presmerovania portov ako súčasť procesu nastavenia.

To je z pohľadu spotrebiteľa mimoriadne výhodné, pretože to výrazne znižuje zložitosť nastavovania nových zariadení. S touto výhodou, bohužiaľ, prišlo niekoľko zraniteľností a rozsiahle útoky, ktoré zneužili UPnP.

UPnP: Nebezpečenstvo

Tento faktor pohodlia však poskytuje priestor pre hackerov. V prípade Mirai im to umožnilo vyhľadať tieto porty a potom sa nabiť do zariadenia na druhom konci.

Hackeri teraz zistili ešte diabolskejšie využitie UPnP s bankovým trójskym koníkom Pinkslipbot, známym tiež ako QakBot alebo QBot.

Zhruba od roku 2000 infikuje QakBot počítače, nainštaluje záznamník kľúčov a potom odošle bankové poverenia na vzdialené servery príkazu a riadenia (C2).

Pamätáte si C2?

Keď sme písali našu prvú sériu o testovaní perom, popísali sme, ako sa trójskym koňom vzdialeného prístupu (RAT) nachádzajúcim sa v počítačoch obetí odosielajú príkazy vzdialene zo serverov hackerov cez pripojenie HTTP alebo HTTPS.

Toto je nenápadný prístup v období po vyťažení, pretože IT bezpečnosti veľmi sťažuje odhalenie akýchkoľvek abnormalít. Koniec koncov, správcovi alebo technikovi, ktorý sleduje sieť, by sa iba zdalo, že používateľ prehľadáva web – aj keď RAT prijíma vložené príkazy na zaznamenávanie stlačených klávesov alebo vyhľadávanie PII a exfiltráciu hesiel, čísel kreditných kariet atď. C2s.

Správnou obranou proti tomu je blokovanie domén známych úkrytov C2. S hackermi sa to samozrejme stáva hra na mačku a myš, keď na webe nájdu nové tmavé škvrny, aby nastavili svoje servery, pretože staré sú filtrované podnikovými bezpečnostnými tímami.

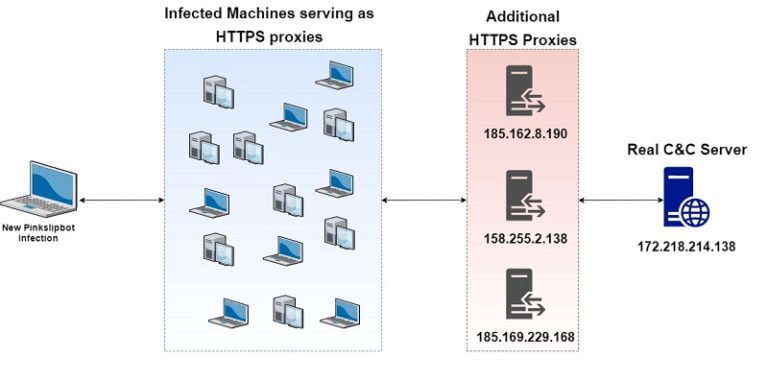

A to je miesto, kde Pinkslipbot pridal významnú inováciu. Pre lepšiu predstavu zaviedol stredný malware, ktorý infikuje počítače, ale nie preto, aby bral poverenia používateľov! Namiesto toho stredný malware nainštaluje proxy server C2, ktorý prenáša protokol HTTPS na skutočné servery C2.

Infraštruktúra Pinkslipbot preto nemá pevnú doménu pre svoje servery C2. Celý Web je vlastne ich hracie pole! To znamená, že je takmer nemožné udržiavať zoznam známych domén alebo adries na odfiltrovanie.

Čo má UPnP spoločné s Pinkslipbotom?

Keď Pinkslipbot preberá spotrebiteľský notebook, kontroluje, či je povolený UPnP. Ak je, stredný malware Pinkslipbot vydá požiadavku UPnP na smerovač, aby otvoril verejný port. To umožňuje Pinslipbot potom fungovať ako prenos medzi počítačmi infikovanými RAT a servermi C2 hackerov (pozri schému).

Je to čudné a týmto chlapom s nechuťou dávam (čierny) tip na klobúk.

Jedným zo spôsobov, ako si všetci môžeme sťažiť zvládnutie týchto druhov útokov, je jednoducho deaktivovať funkciu UPnP alebo presmerovanie portov na našich domácich smerovačoch. Pravdepodobne to nepotrebujete!

Mimochodom, môžete to vidieť tu pre svoj domáci router Linksys. Počas rekonfigurácie si nájdite čas a nájdite lepšie heslo správcu.

Urob to teraz!

Security Stealth Wars: IT nevyhráva (s obvodovou obranou)

Phishing, malvér FUD, hackerstvo bez malvéru pomocou prostredia PowerShell a teraz skryté servery C2. Hackeri získavajú prevahu v post-exploatácii: ich aktivity je takmer nemožné blokovať alebo spozorovať pomocou tradičných obvodových bezpečnostných techník a skenovania škodlivého softvéru.

Čo robiť?

Prvá časť je skutočne psychologická: musíte byť ochotní akceptovať, že sa útočníci dostanú dnu. Uvedomujem si, že to znamená priznať si porážku, čo môže byť pre IT a technologických ľudí bolestivé. Teraz ste však oslobodení od povinnosti brániť prístup, ktorý už nemá zmysel!

Keď prekonáte túto mentálnu bariéru, nasleduje ďalšia časť: na detekciu hackingu potrebujete sekundárnu obranu, ktorá nie je závislá od podpisov škodlivého softvéru alebo monitorovania siete.

Myslím, že viete, kam to má smerovať. Defenzívny softvér, ktorý je založený na – počkajte na to – Analýza správania používateľov (UBA) dokáže odhaliť jednu časť útoku, ktorú nemožno skryť: hľadanie informácií PII v súborovom systéme, prístup k dôležitým priečinkom a súborom a kopírovanie obsahu.

V skutočnosti poskytnete hackerom malú časť kybernetického bojiska, aby ste ich neskôr porazili.