Použitie GSM Testeru na zachytávanie hovorov a SMS správ- časť 1

![]()

V nasledujúcich niekoľkých blogových príspevkoch sa zameriame na bezpečnosť pevnej aj mobilnej telekomunikačnej techniky. Toto je prvý zo série článkov, ktoré predstavia teoretické pozadie metódy zachytávania hovorov a SMS v sieťach GSM, zatiaľ čo nasledujúci článok sa bude venovať podrobnostiam o technickej implementácii.

V nasledujúcich niekoľkých blogových príspevkoch sa zameriame na bezpečnosť pevnej aj mobilnej telekomunikačnej techniky. Toto je prvý zo série článkov, ktoré predstavia teoretické pozadie metódy zachytávania hovorov a SMS v sieťach GSM, zatiaľ čo nasledujúci článok sa bude venovať podrobnostiam o technickej implementácii.

GSM je podľa súčasných štandardov pomerne starý, zatiaľ čo samotný útok možno považovať za už známy a zastaraný. Napriek tomu je dnes stále dobre uplatniteľná a vzhľadom na veľmi konkurenčné ceny second-hand trhu je potrebné vybavenie lacnejšie ako kedykoľvek predtým. Chceli sme využiť túto príležitosť, aby sme na to upozornili používateľov vo veku, keď sa telefóny už nielen používajú na hlas, ale aj na citlivé údaje.

Použitím falošnej základňovej stanice, ktorá napodobňuje správanie legitímnej základňovej stanice operátora mobilnej telefónie, môže škodlivá entita presvedčiť mobilné telefóny v danej oblasti, aby jej podali svoju komunikáciu, a účinne spustiť útok „muž uprostred“. Tento útok je možný iba v sieťach GSM, pretože 3G používa vzájomnú autentifikáciu, pričom základná stanica musí tiež overovať platnosť telefónu. Je však relatívne ľahké použiť rušičku rušiaceho pásmo 3G. Takmer každé jedno slúchadlo je dnes viacpásmové, a preto sa vráti k prevádzke GSM, kde ho možno zachytiť pomocou metódy falošnej základňovej stanice.

Ako falošná základňová stanica dokáže napodobniť skutočné

Telefonická komunikácia GSM sa dá ľahko zachytiť bez falošnej analýzy pomocou falošnej základňovej stanice. Jedným zo základných bezpečnostných problémov a základným nedostatkom bezpečnostného plánovania GSM bola skutočnosť, že telefónna sieť GSM sa nemusí autentifikovať užívateľovi. Iba používateľ sa musí autentifikovať, aby získal prístup do siete. Aby užívateľ mohol mať prístup k sieti a službám poskytovateľa, musí mať vlastne správnu kartu SIM (s možnosťou nastavenia aj kódu PIN) vloženú do telefónu. Oprávnenosť používateľa sa preto kontroluje porovnaním poverení karty SIM s údajmi uloženými v databáze siete (overenie totožnosti používateľa). V sieťach GSM je tento základný princíp autentizácie implementovaný iba jednosmerne, pretože základňové stanice nepoužívajú žiadny mechanizmus autentifikácie identity. Mobilné telefóny teda nemôžu posúdiť a osvedčiť legitimitu systému, ku ktorému sa pripájajú, a či je tento systém skutočne súčasťou siete poskytovateľa. Na druhej strane, 3G používa vzájomnú autentifikáciu, pričom základná stanica je tiež povinná overiť platnosť telefónu. Napriek tomu je relatívne ľahké obísť toto bezpečnostné opatrenie pomocou rušiča účinne rušiaceho pásmo 3G. Takmer každý jednotlivý telefón je v súčasnosti schopný viackopásmového pripojenia, a preto sa vráti späť na prevádzku GSM, kde ho možno zachytiť pomocou metódy falošnej základňovej stanice.

Druhým závažným nedostatkom bezpečnosti je to, že v šifrovaní GSM nie je povinné, a ak existuje, môže sa medzi telefónom a základnou stanicou dohodnúť konkrétny šifrovací algoritmus, ktorý sa má použiť. Výsledkom je, že v prípade, že základňová stanica nepodporuje žiadne šifrovacie algoritmy, môže volanie pokračovať po rokovaniach s mobilným telefónom bez šifrovania. Týmto spôsobom je falošná základňová stanica v blízkosti užívateľa bez podpory šifrovania (alebo so špecifickým deaktivovaním možnosti šifrovania) všetko, čo je potrebné na zachytenie komunikácie pomocou jednoduchého človeka v strede prístupu, kde je umiestnená škodlivá entita. medzi pôvodnými volajúcimi.

Vzhľadom na tieto nedostatky musí útočník iba aktivovať falošnú základňovú stanicu v danej oblasti a predstierať, že je súčasťou siete poskytovateľa obete. Jedna zo základných charakteristík GSM je v tomto úsilí silným spojencom: Každé slúchadlo neustále monitoruje špeciálny kanál na prenos dát – maják (riadiaci kanál vysielania BCCH) z blízkych základňových staníc, aby si pre svoju komunikáciu zvolilo tú, ktorá ponúka. najlepšie vlastnosti (zvyčajne najbližšie). Týmto spôsobom môže zariadenie ušetriť veľa energie prenosom pri nižšom výkone a zvýšením svojho autonómneho času a kvality hovoru. Preto, ak by útočník nainštaloval svoje vybavenie a začal vysielať, prekrývajúci sa výkon autentických signálov základných staníc, mobilné telefóny umiestnené blízko sa okamžite začnú spojiť s falošnou stanicou.

Ako útočníci môžu obísť bezpečnosť telefónu

Po oklamaní telefónu, aby sa pripojil k falošnej základňovej stanici, by ďalšou fázou útoku bola neutralizácia jeho šifrovania. Autentizáciu a šifrovanie v GSM zabezpečujú tri algoritmy: A3, A5 a A8. A5 sa používa na šifrovanie hlasu. Existujú rôzne verzie tohto algoritmu, ktoré ponúkajú rôzne úrovne bezpečnosti (A5 / 2, A5 / 1, A5 / 3 – zoradené podľa sily od najnižšej po najvyššiu). K dispozícii je dokonca aj verzia bez šifrovania (A5 / 0). Za normálnych okolností si sieť uchováva v databáze svojho autentifikačného centra v registri domovských miest (HLR) tajný kľúč Ki, ktorý je tiež uložený na SIM karte používateľa a nikdy sa v sieti neprenáša. Pretože Ki sa nikdy neprenáša, sieť vyzýva SIM, aby odosielala náhodné 128bitové číslo (RAND). Pomocou algoritmu A3 vytvára SIM 32-bitovú podpísanú odpoveď (SRES), ktorá sa prenáša späť do siete. Je to táto hodnota, ktorá je porovnávaná s príslušnou hodnotou vyplývajúcou z toho istého výpočtu v HLR. Ak sa tieto hodnoty zhodujú, SIM karta je overená. Nakoniec, pomocou Ki a RAND, algoritmus A8 vytvára kľúč relácie Kc, ktorý sa privádza do algoritmu A5 na šifrovanie reči. Tabuľka 1 uvádza tieto algoritmy. Je zaujímavé, že algoritmy A3 aj A8 boli implementované do jedného algoritmu, konkrétne COMP128.

Tabuľka 1 Autentifikačné a šifrovacie algoritmy

| A3 | Vezme 128-bitový autentifikačný kľúč predplatiteľa (Ki), ktorý je uložený na SIM aj v HLR a produkuje 32-bitovú podpísanú odpoveď (SRES) ako výstup na výzvu s náhodným 128-bitovým číslom (RAND), ktorú odosiela HLR. , |

| A8 | Vytvára 64-bitový kľúč relácie (Kc) zo 128-bitového náhodného čísla (RAND) a 128-bitového Ki. |

| A5 |

Na šifrovanie reči sa používa Kc a poradové číslo prenášaného rámca.

A5 je implementovaný do telefónu.

|

Kľúč Ki útočník samozrejme nepozná, pretože je bezpečne uložený na karte SIM a HLR a nikdy sa nevysiela. Keďže však útočník v našom scenári je v skutočnosti „poskytovateľom“, môže prijať všetko, čo SRES vysiela mobilný telefón. Falošná základňová stanica naozaj vysiela výzvu RAND, slúchadlo počíta SRES a potom musí urobiť všetka falošná základňová stanica len prijatie tohto SRES bez toho, aby skutočne vykonala akékoľvek kontroly. SIM karta (a preto aj telefón) bude veriť, že bola správne overená.

Útočník však stále potrebuje Ki odvodiť Kc, aby dešifroval prenos hlasu, ktorý bude nasledovať. Plánovanie systému opäť uprednostňuje použiteľnosť pred bezpečnosťou. Ako už bolo uvedené, príslušné protokoly GSM umožňujú vyjednávanie a dohodu medzi telefónom a základnou stanicou o tom, či budú používať šifrovací algoritmus, a ak áno, ktorý z nich. Pri použití správnych signalizačných správ falošná základňová stanica informuje mobilný telefón, že nemá vôbec žiadnu šifrovaciu schopnosť (A5 / 0), a preto bude slúchadlo komunikovať bez šifrovania. Od tejto chvíle je triviálnou úlohou pomocou vhodného zariadenia demodulovať a zaznamenať zvyšok hovoru.

Ďalšou charakteristikou, ktorá uľahčuje tieto útoky, je skutočnosť, že sú zvyčajne cielené, pretože konkrétny cieľ telefónu je zachytený. Základná stanica vzdialená 20 – 30 metrov od cieľa, ktorá vysiela iba s niekoľkými desiatkami miliwattov energie, preto môže účinne premôcť základňovú stanicu legitímneho poskytovateľa, ktorá je vzdialená asi sto metrov. Pretože falošná základňová stanica sa javí ako lepšia voľba pre slúchadlo, šťastne odovzdá svoju komunikáciu s ňou.

Doteraz sme popísali logiku, ako falošná základňová stanica môže oklamať slúchadlo a „zachytiť“ komunikáciu mobilných telefónov, ktoré sa nachádzajú v oblasti jeho pokrytia. Na to, aby sa volanie obete mohlo uskutočniť, je tiež potrebné pripojenie späť do normálnej siete. Útočník ako človek v strede teda prepája svoj systém so zvyškom siete pomocou jednoduchého mobilného alebo bežného pozemného telefónu, ktorý odovzdáva komunikáciu späť do pôvodnej siete a zamýšľaného počiatočného príjemcu. Pred hovorom sa samozrejme zaznamená obsah hovoru.

Je potrebné poznamenať, že tento útok sa zameriava iba na odchádzajúce hovory obete. Prichádzajúce hovory nie sú zachytené a počas útoku sa nemôžu vôbec vyskytnúť. Legitímna základná stanica pôvodnej siete už nemôže lokalizovať slúchadlo, pretože je kempované na základňovej stanici, ktorá nepatrí operátorovi. Sieť preto nemôže ukončiť hovory na slúchadlo, ktoré sa zdá byť mimo dosahu.

Ďalej: Technická stránka

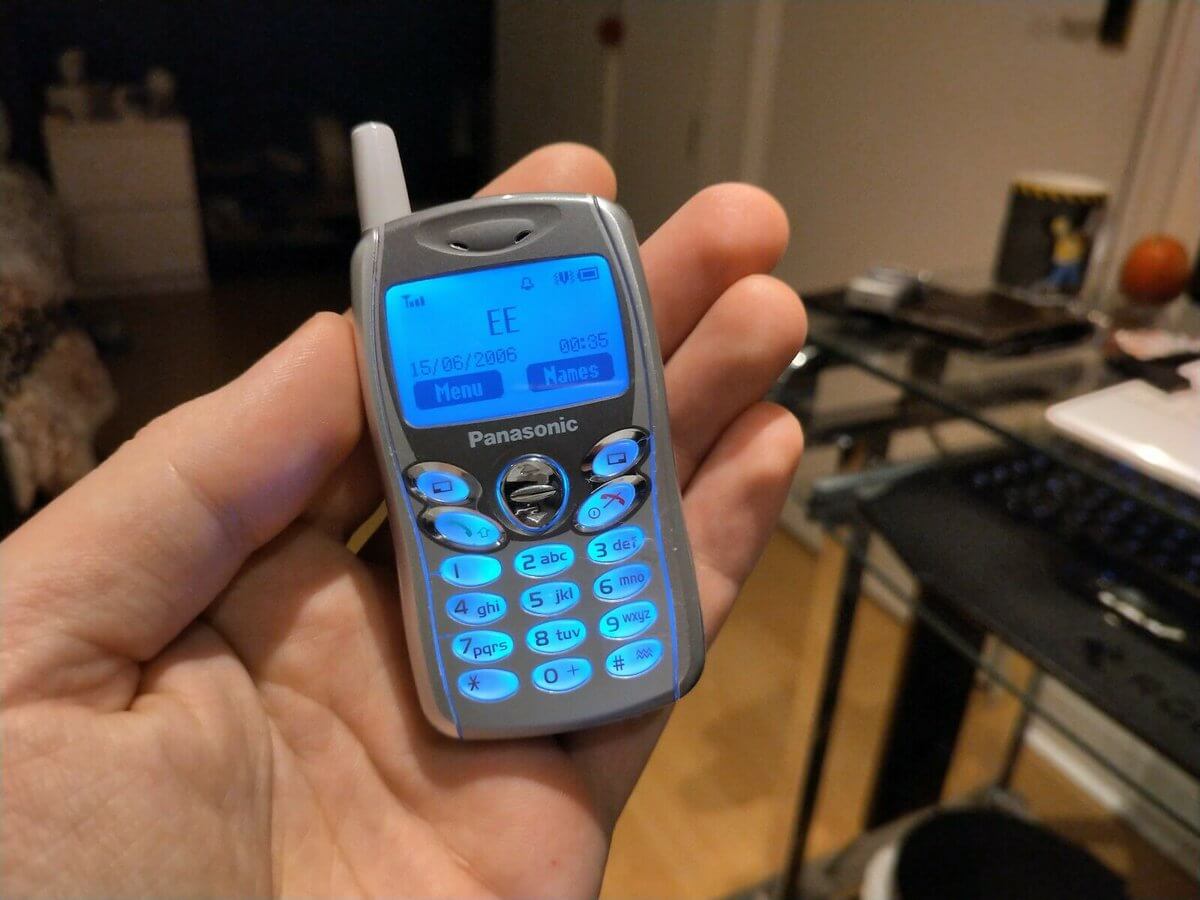

Skúsenosti (po ktorých nasledujú aj relatívne útoky) ukázali, že bezpečnosť je často na druhom mieste za použiteľnosťou a marketingovými potrebami. Typickým príkladom je nedostatok vzájomnej autentifikácie a „flexibilita“ pri prijímaní nekódovaných hovorov v sieti GSM. V nasledujúcom príspevku poskytneme technické podrobnosti na pripojenie tohto útoku, krok za krokom, za ktorými nasledujú ilustratívne fotografie. Budeme používať tester GSM, ale okrem toho je tiež možné použiť hardvér a softvér z open-source projektov, ako je OpenBTS. Zostaňte naladení!

zdroj: twelvesec.com