Použitie GSM testera na zachytávanie hovorov a SMS správ- časť 2: Vybavenie a nastavenie

![]()

V predchádzajúcom príspevku „Použitie testera GSM“ sme skúmali teoretický aspekt útoku falošnej základňovej stanice. Dnes sa zameriame na viac technických podrobností, diskusiu o potrebnom vybavení a nastavení požadovanom na vykonanie útoku.

V predchádzajúcom príspevku „Použitie testera GSM“ sme skúmali teoretický aspekt útoku falošnej základňovej stanice. Dnes sa zameriame na viac technických podrobností, diskusiu o potrebnom vybavení a nastavení požadovanom na vykonanie útoku.

Praktické nastavenie a nástroje

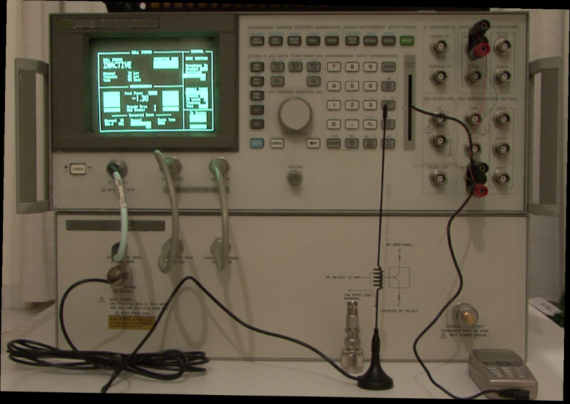

Ideálne nastavenie pre tento typ útoku pozostáva z priemyselnej základňovej stanice mobilnej telefónie, ako sú stanice používané operátormi sietí. To by bolo samozrejme príliš nákladné a zložité na zložité zostavenie, takže existuje jednoduchšie riešenie, ktoré by využívalo testovacie zariadenie GSM. Zariadenia na testovanie telefónov GSM môžu implementovať veľké množstvo funkcií základňových staníc v kompaktnom zariadení s ľahko použiteľným rozhraním. Poskytujú všetku potrebnú signalizáciu pre normálnu prevádzku telefónov (samozrejme vrátane hlasu a SMS), zatiaľ čo môžu tiež demodulovať hlasové a dekódovacie SMS z digitálneho signálu vysielaného vo vzduchu. Ako už názov napovedá, používajú sa na testovanie prevádzky mobilných telefónov, zisťovanie všetkých možných druhov porúch a nasmerovanie technika na správne kroky potrebné na opravu chybného mikrotelefónu. Starý tester (akokoľvek plne schopný, ako uvidíme), je možné kúpiť na trhu ojazdených vozidiel už za 200 eur. Na nasledujúcom obrázku je uvedený typický 20-ročný tester GSM. Modernejšie modely predstavujú zlomok svojej veľkosti a hmotnosti.

Testery musia byť pripojené k testovanému telefónu pomocou kábla alebo bezdrôtovo pomocou antény. Netreba dodávať, že káblové pripojenie by nebolo pri praktickom útoku proti cieľu príliš praktické. Bezdrôtové pripojenie je teda správny spôsob. Počas spojenia s telefónom zohrávajú úlohu poskytovateľa telefónnych služieb, zatiaľ čo vykonávajú veľké množstvo meraní, pričom určujú aj najmenší problém a zlyhanie pri prevádzke telefónu. Na nasledujúcom obrázku je typická obrazovka.

Testery musia byť pripojené k testovanému telefónu pomocou kábla alebo bezdrôtovo pomocou antény. Netreba dodávať, že káblové pripojenie by nebolo pri praktickom útoku proti cieľu príliš praktické. Bezdrôtové pripojenie je teda správny spôsob. Počas spojenia s telefónom zohrávajú úlohu poskytovateľa telefónnych služieb, zatiaľ čo vykonávajú veľké množstvo meraní, pričom určujú aj najmenší problém a zlyhanie pri prevádzke telefónu. Na nasledujúcom obrázku je typická obrazovka.

Testery GSM môžu zachytiť aj IMSI (International Mobile Subscriber Identity) karty SIM používateľa (Subscriber Identity Module) a IMEI (International Mobile Equipment Identity) svojho telefónu. Práve ich schopnosť zachytiť IMSI viedla k tomu, že sa na opis tejto skupiny zariadení spoločne používalo meno „IMSI catcher“. Zároveň môžu čítať krátke správy (SMS), ktoré užívateľ posiela. Škodlivý používateľ môže ďalej iniciovať hovory alebo posielať správy obeti a slobodne si zvoliť ľubovoľnú totožnosť volajúceho.

Testery GSM môžu zachytiť aj IMSI (International Mobile Subscriber Identity) karty SIM používateľa (Subscriber Identity Module) a IMEI (International Mobile Equipment Identity) svojho telefónu. Práve ich schopnosť zachytiť IMSI viedla k tomu, že sa na opis tejto skupiny zariadení spoločne používalo meno „IMSI catcher“. Zároveň môžu čítať krátke správy (SMS), ktoré užívateľ posiela. Škodlivý používateľ môže ďalej iniciovať hovory alebo posielať správy obeti a slobodne si zvoliť ľubovoľnú totožnosť volajúceho.

Veľmi zaujímavá skutočnosť je, že do telefónu sa môžu posielať nielen obyčajné správy, ale aj konkrétne binárne správy. Takéto správy sú obvykle obmedzené alebo používané výlučne poskytovateľom a blokované v prípade, že sa ich normálny užívateľ pokúša poslať. Pomocou tohto zariadenia sa kontrola platnosti obchádza, pretože útočník hrá úlohu poskytovateľa a otvára sa úplne nová kategória útokov.

V posledných rokoch viedlo výskum v oblasti softvéru a hardvéru s otvoreným zdrojovým kódom k vytvoreniu „súkromných“ základných staníc, na ktorých sa spúšťal softvér s otvoreným zdrojovým kódom. Stojí zlomok skutočnej základňovej stanice a duplikuje väčšinu svojej funkčnosti, čím sa stáva cenným nástrojom pre výskum (a možno aj pre podvod). Takže okrem testera GSM je možné použiť hardvér a softvér aj z open-source projektov, ako je OpenBTS. Jedná sa o projekt, ktorý používa softvérové rádio na prezentáciu leteckého rozhrania GSM štandardnému telefónu GSM a na spojenie hovorov používa softswitch SIP alebo PBX. K dispozícii je tiež projekt OpenBSC, ktorý implementuje funkcie vyššej úrovne a na fungovanie potrebuje hardvérový BTS. Aj keď sú tieto varianty omnoho viac univerzálne a plne prispôsobiteľné, sú oveľa komplikovanejšie, než keby používali iba tester GSM v bežnej prevádzke, preto ich v nasledujúcom článku budeme riešiť.

Teraz budeme pokračovať v popise útoku pomocou iba testera GSM, ktorý je podstatne ľahšie ovládateľný, s minimálnym potrebným zaškolením, ako už bolo uvedené.

Na to, aby útočník spustil útok, sú potrebné tieto nástroje:

Tester GSM, ako je uvedený vyššie

Anténa

GSM zosilňovač zosilňovača (voliteľne na zvýšenie efektívneho dosahu odpočúvania)

Mobilné slúchadlo s nainštalovaným alebo povoleným monitorovacím softvérom (ďalej vysvetlené ďalej)

Druhý mobilný telefón alebo pevná linka s cieľom „usmerniť“ zachytávaciu komunikáciu cez ňu. Tento telefón je pripojený k zvukovým vstupom / výstupom obvodu audio demodulátora testera GSM, ako je to vidieť na prvom obrázku vyššie.

Počítač so sériovým portom alebo iným pripojením by umožnil úplnú automatizáciu procesu. V každom prípade sú podrobnosti pripojenia priame a nemusia sa tu uvádzať.

Parametrizácia falošnej základňovej stanice

Po správnom pripojení zariadenia sa musí vykonať potrebná parametrizácia. Požadované údaje, ktoré by sa mali nastaviť, sú predovšetkým číslo krajiny (MCC – kód mobilnej krajiny) a číslo mobilnej telefónnej siete (MNC – kód mobilnej siete) na SIM karte mobilného telefónu, ktorý sa má zachytiť. ITU-T E.212 definuje pojem mobilné kódy krajiny (MCC) na použitie pri identifikácii krajiny pôvodu mobilných staníc v bezdrôtových telefónnych sieťach, najmä v sieťach GSM a 3G. Definuje tiež kódy mobilnej siete (MNC), ktoré ešte viac diskriminujú operátorov v danej krajine. Kombinácia MCC / MNC je ako taká univerzálna pre každého operátora. Presné kombinácie MCC / MNC sa nachádzajú v publikácii ITU: „Prevádzkový bulletin č. 992 (15.XI.2011) a priložený zoznam: kódy mobilnej siete (MNC) pre medzinárodný identifikačný plán pre verejné siete a predplatné“. Tieto informácie sú voľne dostupné a môžu k nim byť prístupné aj špeciálne ponuky v mobilných telefónoch alebo iné diagnostické nástroje. Nasledujúca tabuľka zobrazuje príslušné záznamy pre Grécko. Útočník si preto musí zvoliť správne MCC / MNC, aby napodobnil poskytovateľa obete.

MCC a MNC pre Grécko.

Prevádzkovateľ MCN pre krajinu MNC

202 Grécko 01 Cosmote

202 Grécko 05 Vodafone

202 Grécko 10 WIND

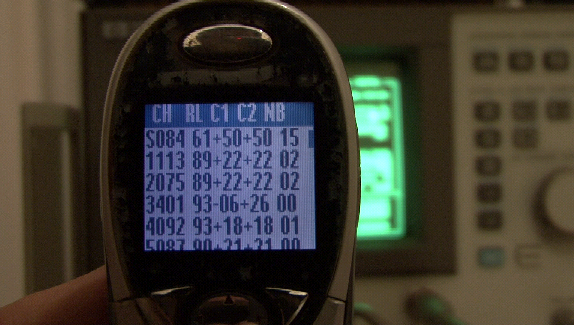

Ďalej je potrebné použiť režim Netmonitor (alebo Engineering Menu alebo Field Test Display) na zhromaždenie pôvodne legitímnych prevádzkových parametrov siete. Netmonitor je špeciálny režim (alebo aplikácia) v mobilných telefónoch, ktorý sa používa na meranie prevádzkových parametrov a stavu siete a telefónu. Ak je aktivovaná v starších telefónoch, zvyčajne sa objaví nové dodatočné menu, ktoré poskytuje množstvo informácií. Novšie telefóny majú aplikácie, ktoré je možné nainštalovať na ten istý cieľ.

Najdôležitejšou informáciou, ktorú Netmonitor poskytuje pre potreby útoku, sú ARFCN (absolútne čísla RF kanálov), ktoré vysielajú v blízkosti základňové stanice GSM BCCH (vysielacie riadiace kanály). BCCH je signalizačný kanál, ktorý prenáša informácie o identite, konfigurácii a dostupné vlastnosti základnej stanice. Mobilné telefóny neustále „počúvajú“ tento vysielací signál, aby mohli komunikovať so sieťou GSM. Tento kanál tiež poskytuje zoznam ARFCN používaných susednými základňovými stanicami na uľahčenie odovzdávania do buniek, ktoré sú bližšie alebo výkonnejšie. Pretože slúchadlo nepretržite monitoruje konkrétny zoznam kanálov, útočník si musí vybrať jeden z týchto kanálov, aby mohol vysielať. Ak útočník vysiela na frekvencii, ktorá nepatrí do zoznamu ARFCN, mobilné telefóny v tejto oblasti nebudú schopné zachytiť signál a tábor k základňovej stanici a útok zlyhá. Útočník tým, že bude vysielať na správnom kanáli, účinne maskuje legitímne signály a bude ovládať blízke mobilné telefóny a bude ich klamať, aby sa s ním namiesto toho spojili s poskytovateľom. Nižšie vidíte snímku obrazovky z telefónu s podporou Netmonitor, ktorý poskytuje informácie o BCCH v blízkosti telefónu. Spolu s vybranou môžeme vidieť 6 BCCH zoradených podľa sily signálu).

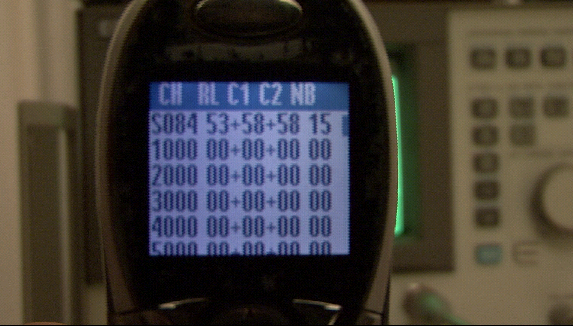

Ako vidíte na nasledujúcom obrázku, pár okamihov po činnosti testera GSM sa telefón „obeť“ pripojí k falošnej základňovej stanici podľa postupov štandardov GSM. Konkrétne GSM tester vysiela v BCCH kanále 84 (čo bol už vybraný kanál pomocou mikrotelefónu pred „prienikom“, ako je znázornené na obr. 3). Prijatý signál od testera GSM presahuje legitímny signál, pretože vysielač je ďaleko bližšie ako anténa základnej stanice poskytovateľa siete. Je tiež zaujímavé si všimnúť, že v špecifickom usporiadaní je BCCH vydaný pokyn, aby neinzeroval žiadne ďalšie BCCH (preto sú zvyšné susedné kanály nastavené na 00). Toto je dôležitý krok, pretože aj keď sa telefón priblíži bližšie k inej základňovej stanici, neprepne sa naň, pokiaľ nie je úplne stratený signál falošnej základňovej stanice. Útočník tak ľahšie udržiava spojenie s obeťou, čo by sa inak stratilo v okamihu, keď by mobilný telefón vstúpil do oblasti obsluhovanej základňovou stanicou s lepšími vlastnosťami ako falošný. Posledným krokom v tomto procese je deaktivácia šifrovania výberom algoritmu A5 / 0, ako je opísané v našom predchádzajúcom blogovom príspevku.

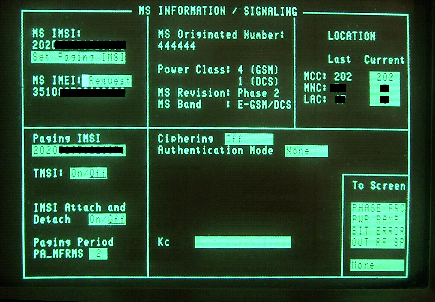

Ako vidíte na nasledujúcom obrázku, pár okamihov po činnosti testera GSM sa telefón „obeť“ pripojí k falošnej základňovej stanici podľa postupov štandardov GSM. Konkrétne GSM tester vysiela v BCCH kanále 84 (čo bol už vybraný kanál pomocou mikrotelefónu pred „prienikom“, ako je znázornené na obr. 3). Prijatý signál od testera GSM presahuje legitímny signál, pretože vysielač je ďaleko bližšie ako anténa základnej stanice poskytovateľa siete. Je tiež zaujímavé si všimnúť, že v špecifickom usporiadaní je BCCH vydaný pokyn, aby neinzeroval žiadne ďalšie BCCH (preto sú zvyšné susedné kanály nastavené na 00). Toto je dôležitý krok, pretože aj keď sa telefón priblíži bližšie k inej základňovej stanici, neprepne sa naň, pokiaľ nie je úplne stratený signál falošnej základňovej stanice. Útočník tak ľahšie udržiava spojenie s obeťou, čo by sa inak stratilo v okamihu, keď by mobilný telefón vstúpil do oblasti obsluhovanej základňovou stanicou s lepšími vlastnosťami ako falošný. Posledným krokom v tomto procese je deaktivácia šifrovania výberom algoritmu A5 / 0, ako je opísané v našom predchádzajúcom blogovom príspevku. Po vykonaní tohto kroku bude každý pokus o hovor pochádzajúci z mobilného telefónu protokolovaný testerom GSM. Ako vidíme nižšie, dekódujú a zaznamenajú sa, okrem iného, IMSI, IMEI a číslo, ktoré sa užívateľ pokúša vytočiť. Stačí iba vytočiť požadované číslo (v našom príklade 444444) telefónom „obete“, pričom sa použije druhý telefón, ktorý skutočne uskutoční hovor, ktorý nasmeruje komunikáciu, ako je tomu v klasickom koncepte človek v strede zaútočiť. Telefón s konverzáciou konverzácie je pripojený k výstupom zvukového výstupu / výstupu z obvodu demodulátora zvuku testera GSM. Pôvodne požadované číslo je možné vytočiť manuálne alebo prostredníctvom spojenia s počítačom, ovládaním telefónu a odoslaním správneho príkazu na vytočenie konkrétneho čísla. Nevýhodou tejto metódy je to, že ID volajúceho odovzdávajúceho telefónu sa objaví pôvodne volanému účastníkovi. Preto je povolená služba obmedzenia identifikácie volacej linky (CLIR), ktorá zadržiava ID. Príjemca hovoru by samozrejme mohol byť podozrivý, preto ešte lepším riešením je nasmerovať konverzáciu pomocou servera VoIP. Útočník tým, že sa prihlási na odber u ktoréhokoľvek poskytovateľa služieb VoIP, ktorý umožňuje jeho klientom slobodne nastaviť svoje ID volajúceho, môže útočníkovi nastaviť identifikáciu volajúceho obete v odchádzajúcom hovore.

Po vykonaní tohto kroku bude každý pokus o hovor pochádzajúci z mobilného telefónu protokolovaný testerom GSM. Ako vidíme nižšie, dekódujú a zaznamenajú sa, okrem iného, IMSI, IMEI a číslo, ktoré sa užívateľ pokúša vytočiť. Stačí iba vytočiť požadované číslo (v našom príklade 444444) telefónom „obete“, pričom sa použije druhý telefón, ktorý skutočne uskutoční hovor, ktorý nasmeruje komunikáciu, ako je tomu v klasickom koncepte človek v strede zaútočiť. Telefón s konverzáciou konverzácie je pripojený k výstupom zvukového výstupu / výstupu z obvodu demodulátora zvuku testera GSM. Pôvodne požadované číslo je možné vytočiť manuálne alebo prostredníctvom spojenia s počítačom, ovládaním telefónu a odoslaním správneho príkazu na vytočenie konkrétneho čísla. Nevýhodou tejto metódy je to, že ID volajúceho odovzdávajúceho telefónu sa objaví pôvodne volanému účastníkovi. Preto je povolená služba obmedzenia identifikácie volacej linky (CLIR), ktorá zadržiava ID. Príjemca hovoru by samozrejme mohol byť podozrivý, preto ešte lepším riešením je nasmerovať konverzáciu pomocou servera VoIP. Útočník tým, že sa prihlási na odber u ktoréhokoľvek poskytovateľa služieb VoIP, ktorý umožňuje jeho klientom slobodne nastaviť svoje ID volajúceho, môže útočníkovi nastaviť identifikáciu volajúceho obete v odchádzajúcom hovore.

V nasledujúcom článku budeme skúmať správanie rôznych mobilných telefónov v prítomnosti falošnej základňovej stanice. Je zaujímavé, že, ako uvidíme, zdá sa, že staršie telefóny venujú väčšiu pozornosť bezpečnosti ako nové modely!

zdroj: twelvesec.com Nákup testera aj v SR