Nový Veľký cyber útok na Irán Izrael. Vírus Flame šarapatil päť rokov v PC a špehoval užívateľov

![]()

Nový Veľký cyber útok na Irán Izrael. Vírus Flame šarapatil päť rokov v PC a špehoval užívateľov

Nový Veľký cyber útok na Irán Izrael. Vírus Flame šarapatil päť rokov v PC a špehoval užívateľov

Odborníci z Ruskej Bezpečnostné firmy Kaspersky Labs odhalili jednu z najkomplexnejších krádeží digitálnych dát v histórii. Malware Flame infikoval tisíce počítačov najmä v Izraeli, Iráne východe Strednom. Útok bol podľa odborníkov doteraz neznámym sponzorovaný štátom.

“Je až jedna Z. najkomplexnejších hrozieb, pred akú sme kedy Stali,” popísal pre BBC situáciu zástupca SPOLOČNOSTI Kaspersky Labs, ktorá vírus objavila.

Agentúra Reuters citovala Roel Schouwenberga, jedného z vedúcich výskumníkov Kaspersky Labs, ktorý dokonca označil útok za doteraz najväčšieho svojho druhu v histórii. Malware podľa niektorých odborníkov ukazuje že vlády stále intenzívnejšie využívajú kybernetickej zbrane v boji proti ostatným mocnostiam.

V ROKU 2008 Spojené štáty začali Novú Kapitola v dejinách konfliktov. V premyslenom ťaženie, ktoré využívalo výhradne softvérových prostriedkov, napadli poškodili jadrový program, Iránu. Na vývoj programu nazvaného “Olympijské hry” Priamo dohliadali prezidenti Bush i Obama, tvrdí renomovaný

V ROKU 2008 Spojené štáty začali Novú Kapitola v dejinách konfliktov. V premyslenom ťaženie, ktoré využívalo výhradne softvérových prostriedkov, napadli poškodili jadrový program, Iránu. Na vývoj programu nazvaného “Olympijské hry” Priamo dohliadali prezidenti Bush i Obama, tvrdí renomovaný

Karty Mifare Classic používa napríklad bratislavský dopravný podnik, SAD, prípadne študentské karty (ISIC). Pavol Lupták a Norbert Szetei zo spoločnosti Nethemba publikovali viacero útokov na tieto karty a vydali prvú open source implementáciu off-line útoku na kľúče.

Karty Mifare Classic používa napríklad bratislavský dopravný podnik, SAD, prípadne študentské karty (ISIC). Pavol Lupták a Norbert Szetei zo spoločnosti Nethemba publikovali viacero útokov na tieto karty a vydali prvú open source implementáciu off-line útoku na kľúče. Prakticky sme demonštrovali načítanie nového slovenského biometrického RFID pasu. Pas je možné načítat ľubovoľnou ISO14443A RFID čítačkou (pre náš experiment sme použili lacnú touchatag čítačku).

Prakticky sme demonštrovali načítanie nového slovenského biometrického RFID pasu. Pas je možné načítat ľubovoľnou ISO14443A RFID čítačkou (pre náš experiment sme použili lacnú touchatag čítačku).

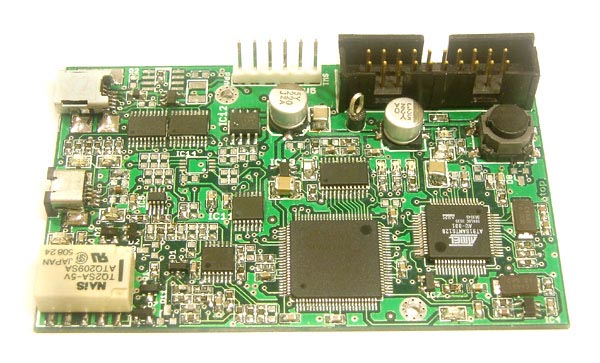

Proxmark3 je výkonný nástroj pre všeobecné použitie RFID, veľkosť balíček kariet, ktorých účelom je Snoop, počúvať a napodobňovať všetko, od nízkej frekvencie (125kHz), na vysokých frekvenciách (13.56MHz) tagy.

Proxmark3 je výkonný nástroj pre všeobecné použitie RFID, veľkosť balíček kariet, ktorých účelom je Snoop, počúvať a napodobňovať všetko, od nízkej frekvencie (125kHz), na vysokých frekvenciách (13.56MHz) tagy.

Pri platení kartou, už nie je potrebné vyťukávať PIN, podpisovať potvrdenku, či čakať až autorizačné centrum potvrdí platbu. Klientovi stačí, ak svoju kartu priloží k terminálu a banka mu automaticky odráta požadovanú čiastku z jeho účtu.

Pri platení kartou, už nie je potrebné vyťukávať PIN, podpisovať potvrdenku, či čakať až autorizačné centrum potvrdí platbu. Klientovi stačí, ak svoju kartu priloží k terminálu a banka mu automaticky odráta požadovanú čiastku z jeho účtu.

Bezpečnostné opatrenia dopravný podnik zverejňovať nebude.

Bezpečnostné opatrenia dopravný podnik zverejňovať nebude.

Národná rada Slovenskej republiky na svojej aktuálnej schôdzi posunula tento týžden do druhého cítania vládnu novelu zákona c. 224/2006 Z. z. o obcianskych preukazoch, ktorá pocíta s prechodom na obcianske preukazy s cipom od júla budúceho roka.

Národná rada Slovenskej republiky na svojej aktuálnej schôdzi posunula tento týžden do druhého cítania vládnu novelu zákona c. 224/2006 Z. z. o obcianskych preukazoch, ktorá pocíta s prechodom na obcianske preukazy s cipom od júla budúceho roka.